Hầu hết các lỗ hổng WordPress đều liên quan đến plugin. Nhưng hiện tại các nhà nghiên cứu bảo mật đã phát hiện ra tấn công khuếch đại vét cạn (Brute Force Amplification) trên nền tảng quản lý nội dung phổ biến nhất này.

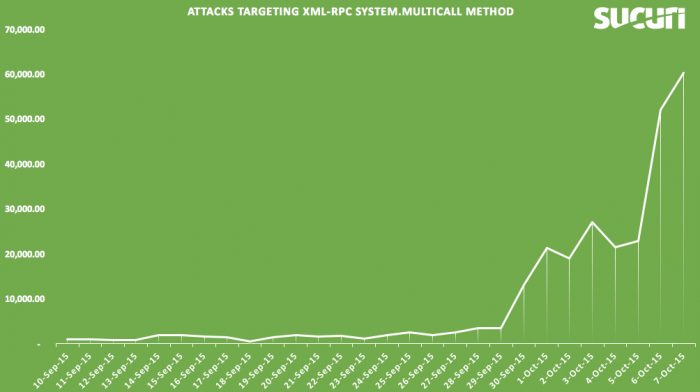

Các nhà nghiên cứu bảo mật từ công ty Sucuri đã tìm ra cách thực hiện tấn công khuếch đại vét cạn vào tính năng XML-RPC tích hợp trong WordPress để bẻ khóa thông tin của quản trị viên. XML-RPC là một trong những giao thức đơn giản nhất thực hiện trao đổi dữ liệu giữa các máy tính trên Internet. Nó được sử dụng phương thức system.multicall cho phép một ứng dụng thực thi nhiều lệnh với một HTTP request.

Rất nhiều nền tảng quản lý nội dung (CMS) như WordPress và Drupal hỗ trợ XML-RPC. Thay vì thử hàng ngàn tên tài khoản và mật khẩu thông qua trang đăng nhập (dễ bị chặn IP), tin tặc có thể sử dụng giao thức XML-RPC kết hợp với system.multicall nhằm:

- Tránh các sản phẩm giảm thiểu vét cạn thông thường phát hiện.

- Thử hàng trăm nghìn tên tài khoản và mật khẩu chỉ với một vài XML-RPC request.

Sucuri đã theo dõi một cuộc tấn công thực hiện 60,000 tài khoản/mật khẩu mỗi ngày. Để bảo vệ trước mối đe dọa mới, đơn giản hãy chặn toàn bộ truy cập đến XML-RPC. Nếu bạn không sử dụng plugin dùng file xmlrpc.php, hãy đổi tên hoặc xóa nó đi. Nếu bạn đang sử dụng JetPack, chặn xmlprc.php có thể dẫn để vỡ một số hàm trên website.

THN

Không có nhận xét nào:

Đăng nhận xét